Imagina que has comprado una cámara WEB IP, marca TRENDnet, para monitorizar a tu hijo recién nacido, para vigilar tu oficina o tu casa, y la conectas directamente a Internet para poder acceder a ella desde cualquier lugar y/o dispositivo incluido el teléfono móvil.

Un buen día, se descubre una vulnerabilidad en el software que gestiona y maneja la cámara web y de repente tu casa se convierte en el Gran Hermano. ¿y A hora que hago? ¿Cómo es posible? ¿Tiene solución?.

A continuación se responderán a estas y otras preguntas.

A continuación se responderán a estas y otras preguntas.

¿Cómo es posible?

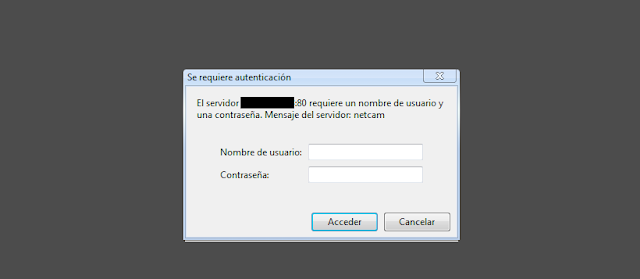

La vulnerabilidad detectada permite a un atacante, saltarse (bypass) la protección de control de acceso (usuario y contraseña), que proporciona el "pequeño" servidor web que controla el servicio de streaming del vídeo que esta recibiendo la cámara web.

|

| Control de Acceso Cámara WEB IP. |

Para realizar el "bypass" tan solo es necesario añadir a la URL la terminación: /anony/mjpg.cgi

Esto servirá para comprobar si tu modelo de webcam del fabricante TRENDnet esta afectado por esta vulnerabilidad.

Listado de las webcams TRENDnet afectadas por esta vulnerabilidad:

Which Cameras are Affected?

Ahora ¿Qué hago?

Evitando ser el Gran Hermano

#0.Desconexión

Una vez conocida, lo "primero" es desconectar de Internet la cámara Web vulnerable, con objeto de evitar que nadie te espíe.

Lamentablemente, no es lo habitual, pues una simple búsqueda en Google, o bien, una prueba aleatoria de cualquiera de las URL's que aparece en un archivo publicado en "pastebin.com", demuestra que existen todavía operativas y directametne conectadas a Internet este tipo de dispositivos.

#1.Detección de la vulnerabilidad

Comprobación en la página web del fabricante si el modelo especifico de la cámara web IP esta afectada por dicha vulnerabilidad (ver el listado anterior), o bien prueba a realizar el "bypass" añadiendo a la URL la terminación: /anony/mjpg.cgi

#2.SoluciónEjemplo: http://127.0.0.1:80/anony/mjpg.cgi

La actualización del firmware que gestiona la webcam es la mejor solución, es decir, corregir la vulnerabilidad del software. Comprobar la actualizaciones pendientes, e inmediatamente aplicar el parche correspondiente.

¿Esto se podría haber evitado?

Recomendaciones

La respuesta es que a pesar de existir una vulnerabilidad, cosa que es inevitable que suceda, se podría evitar si se toman ciertas medidas de seguridad adicionales que ayuden a minimizar riesgos y reducir la superficie de exposición.

Como por ejemplo, se podría haber evitado si no se conecta directametne la cámara WEB a Internet, se instala detrás de un cortafuegos que controle las direcciones IP/Origen autorizadas. Si esto no es posible de controlar, debido a la utilización de IP dinámicas, se podría acceder estableciendo una conexión mediante VPN o incluso se podría haber evitado, instalando un proxy inverso con autenticación.

Cierto que algunas de estas medidas adicionales de Seguridad no se encuentran por defecto en los hogares, ya que los routers de los que se dispone en el hogar (por defecto) no tienen estas capacidades. No obstante existen solucione accequibles en el mercado que podrían cubrir algunas de las medidas de seguridad aquí mencionadas.

En tu mano esta valorar, si el coste de aplicar la seguridad y evitar que te espien es o noaceptable.

¿Quién esta detrás de la cámara? ¿Qué pasaría si alguién consigue cruzar los datos de geolocalización IP de la cámara web con un perfil público de redes sociales? Quizás averigue la dirección exacta donde se encuentra ubicada la cámara web y elabore un ataque de ingeniería social, o incluso un planee un posible robo ! ... quién sabe!

Fuente | http://www.blackploit.com

PD: El contenido de este artículo es meramente informativo, no me hago responsable del uso que de él se pueda hacer.

0 comentarios:

Publicar un comentario